Oprogramowanie antywirusowe jest naszą podstawową ochroną przed czyhającymi w sieci zagrożeniami. Ale jak wybrać najlepszy spośród dziesiątek dostępnych na rynku pakietów? W tym celu warto śledzić testy, jakie przeprowadzają na antywirusach niezależne ośrodki badań. Na dobry koniec roku prezentujemy wyniki najnowszego z nich.

Eksperyment przeprowadziła AV-Comparatives, organizacja non-profit zajmująca się systematycznym testowaniem oprogramowania antywirusowego pod kątem dostosowania do bieżących zagrożeń. Testerzy dysponują jedną z największych na świecie baz wirusów, dzięki czemu są w stanie stworzyć tzw. realne warunki zagrożenia, czyli sztuczne środowisko, w którym roi się od złośliwego oprogramowania.

Przeprowadzany przez organizację Real-World Protection Test jest uznawany za najbardziej miarodajne i kompleksowe badanie tego typu na świecie, jeśli chodzi o skuteczność oprogramowania antywirusowego podczas zagrożenia w czasie rzeczywistym. Symulacja jest w stanie wygenerować środowisko oraz standardowe zachowania przeciętnego użytkownika sieci, tworząc potencjalne sytuacje, jakich może doświadczyć każdy z nas. Metody stosowane w badaniach AV-Comparities posiadają akceptację wielu instytucji zajmujących się kwestiami cyfrowymi, m.in. Departamentu Nauk Komputerowych Uniwersytetu w Innsbrucku.

Test, którego efekty omówimy, trwał od sierpnia do listopada i obejmował 2360 przypadków oprogramowania szkodliwego, z jakim najczęściej spotykamy się w trakcie użytkowania Internetu, oraz 3000 „czystych” próbek. Symulację wykonano w środowisku Windows 7 Home Premium SP1 64-bit. Nadrzędnym założeniem badania było określenie, które programy najskuteczniej chronią przed szkodliwym oprogramowaniem, a więc wykrywają je na poziomie adresu www, procesu pobierania lub próby otwarcia pliku.

W starciu udział wzięły 23 programy w swoich najnowszych wersjach z danego miesiąca. Oto ich pełna lista:

- AhnLab V3 Internet Security

- Avast Free Antivirus

- AVG Internet Security

- Avira Internet Security

- Baidu Security Suite

- Bitdefender Internet Security

- BullGuard Internet Security

- Emsisoft Anti-Malware

- eScan Internet Security

- ESET Smart Security

- F-Secure Internet Security

- Fortinet FortiClient

- Kaspersky Internet Security

- Kingsoft Internet Security

- Lavasoft Ad-Aware Free Antivirus+

- McAfee Internet Security

- Microsoft Security Essentials (jako punkt odniesienia)

- Panda Cloud Free Antivirus

- Qihoo 360 Internet Security

- Sophos Endpoint Security

- Tencent QQ PC Manager

- ThreatTrack Vipre Internet Security

- Trend Micro Titanium Internet Security

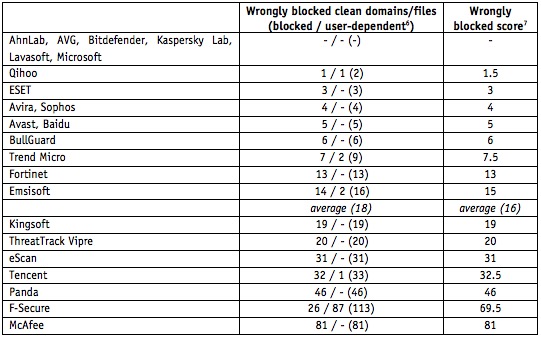

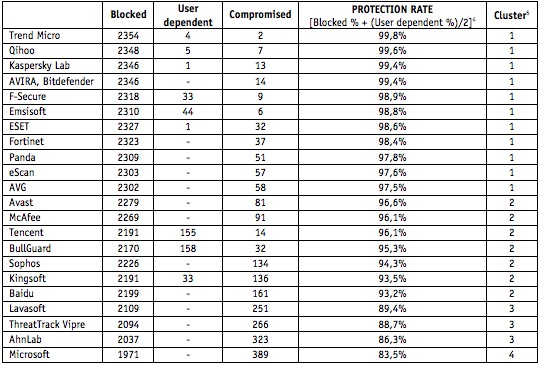

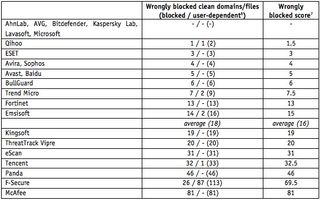

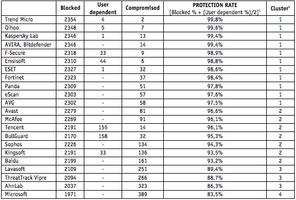

Niekwestionowanym zwycięzcą okazał się pakiet Trend Micro, osiągając wynik skuteczności 99,8%. Kolejne miejsca na podium przypadły Qihoo 360 Internet Security (99,6%) oraz Kaspersky Internet Security (99,4%). Najgorzej spisał się pakiet Microsoftu, osiągając wynik zaledwie 83,5%. Wśród darmowych programów, Avast przegrał z AVG, które zablokowało o 23 zagrożenia więcej. Natomiast pakiety AVG, AhnLab, Kaspersky Lab, Lavasoft oraz Bitdefender osiągnęły najlepsze wyniki, jeśli chodzi o fałszywe alarmy.

O co chodzi z fałszywymi alarmami? Ten test składał się z dwóch części - błędnie blokowanych domen w czasie przeglądania sieci oraz błędnie blokowanych plików w czasie instalacji/pobierania. Przeprowadzenie obu z tych testów pozwalało na kompleksowe zbadanie zachowań danego pakietu, bez względu na ustalone przez producenta obszary działania. Test miał na celu nie tylko określenie skuteczności (czy, właściwie, omylności) pakietów, ale również przekazanie danych do zarządzających tymi pakietami, aby usprawnili swoje protokoły i następnym razem nie wciągali witryn na tzw. listę false positives.

Bezpodstawne blokowanie domeny wpływa zarówno na obniżenie zaufania w stosunku do podnoszonych przez dany pakiet alarmów, jak również na reputację samej domeny, która może ponieść straty finansowe, np. na skutek wycofania się reklamodawców. Dlatego AV-Comparatives informował producentów o wszystkich tego typu przypadkach, zalecając zastosowanie mechanizmów blokujących witryny tylko w przypadku wykrycia podejrzanych fragmentów kodu. Ale nawet wtedy zalecane jest blokowanie jedynie poszczególnych fragmentów, a nie całości witryny.

Nieco inaczej rzecz ma się z plikami. Jeżeli użytkownik świadomie wybierze najwyższe ustawienia ochrony, pakiety rzeczywiście mają pełne prawo nawet do blokowania niektórych plików pochodzących z tzw. zaufanych źródeł. Ale jeśli podczas konfiguracji pakietu tego nie określimy i skorzystamy z ustawień domyślnych, wszelkie pliki pochodzące z zaufanych źródeł, a więc np. instalatory pobierane z oficjalnych witryn producentów, nie powinny wzbudzać podejrzeń w filtrach pakietów bezpieczeństwa.

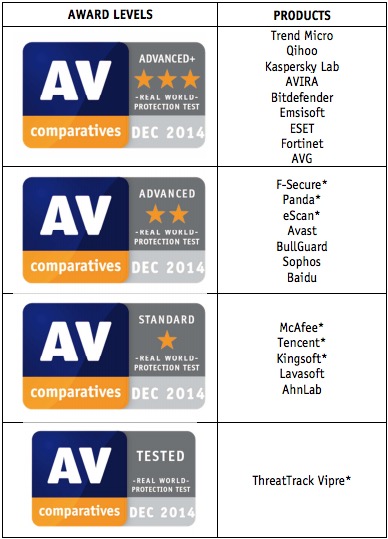

Opierając się na wynikach, AV-Comparatives przyznało odznaczenia, których zestawienie zamieszczone jest poniżej. Trzy gwiazdki oznaczają najwyższy możliwy wynik, natomiast oznaczenia * przy pakietach oznaczają obniżenie oceny na skutek niepomyślnego wyniku testów false positives.

Źródło: Technologie.ngo.pl